在DNS泄露的认知和防护过程中,很多人存在诸多误解,比如“用了代理网络就不会有DNS泄露”“DNS泄露就是IP泄露”“手动改了DNS就一定安全”等。

这些误解不仅会导致防护措施无效,还可能让你误以为自己处于安全状态,放松警惕,反而增加隐私泄露的风险。

DNS泄露的认知误区,本质上是对DNS解析原理、网络配置逻辑和防护核心的理解不透彻。

很多人把DNS泄露与IP泄露、代理网络使用等概念混淆,导致防护方向出错。只要理清“DNS解析是独立于IP传输的路径”这一核心逻辑,就能避开大部分误解。

DNS泄露就是IP泄露,两者是一回事

正确认知:DNS泄露和IP泄露是两个完全不同的概念,没有必然关联。DNS泄露是“域名解析路径的信息泄露”,泄露的是你访问的域名、解析时间等上网行为信息;IP泄露是“设备网络标识的信息泄露”,泄露的是设备的IP地址,用于定位设备的网络位置。两者的泄露路径、泄露内容、危害方向都不同。

解读:举个例子,你使用代理网络隐藏了真实IP,此时IP没有泄露,但如果DNS解析请求绕开了代理,发送到了本地ISP的DNS服务器,就出现了DNS泄露,ISP能获取到你访问的所有域名,但无法获取你的真实IP;反之,你可能没有DNS泄露,但由于代理网络配置错误,真实IP被暴露,出现了IP泄露。两者可能同时发生,也可能单独发生,防护时需要分别针对性处理。

只有用代理网络才会出现DNS泄露,正常上网不会有

正确认知:DNS泄露并非代理网络的“专属问题”,正常上网场景同样可能出现。正常上网时,设备默认使用本地ISP的DNS服务器进行解析,此时ISP能获取到你所有的DNS解析记录,这本身就是一种“可控范围内的DNS泄露”;若设备被第三方软件篡改DNS配置,解析请求发送到了非ISP的恶意DNS服务器,就属于“非可控的DNS泄露”,风险更高。

解读:代理网络场景的DNS泄露之所以被关注,是因为用户有“隐藏上网行为”的需求,而正常上网场景中,很多人默认接受ISP获取自己的上网轨迹,所以忽略了泄露问题。但从隐私保护的角度来说,正常上网场景的DNS泄露同样需要重视,尤其是在访问敏感网站(如银行、政务平台)时,解析记录的泄露可能带来安全风险。

DNS泄露一定会导致上网异常,能直接发现

正确认知:DNS泄露是一种“隐性泄露”,绝大多数情况下不会导致上网异常,无法直接通过使用体验发现。DNS泄露仅影响解析路径的信息归属,不影响域名解析的结果和数据传输的顺畅性——你仍然能正常访问目标网站,视频、网页加载也不会出现异常,但你的上网行为已经被第三方获取。

解读:这也是DNS泄露容易被忽视的核心原因。只有在特殊场景下(如跨境访问时,DNS泄露导致地域身份暴露,被目标平台限制访问),才会出现上网异常。日常场景中,若不主动进行DNS泄露测试,很难发现自己是否存在泄露问题。因此,主动测试和提前防护,比事后发现更重要。

用了代理网络,就一定不会有DNS泄露

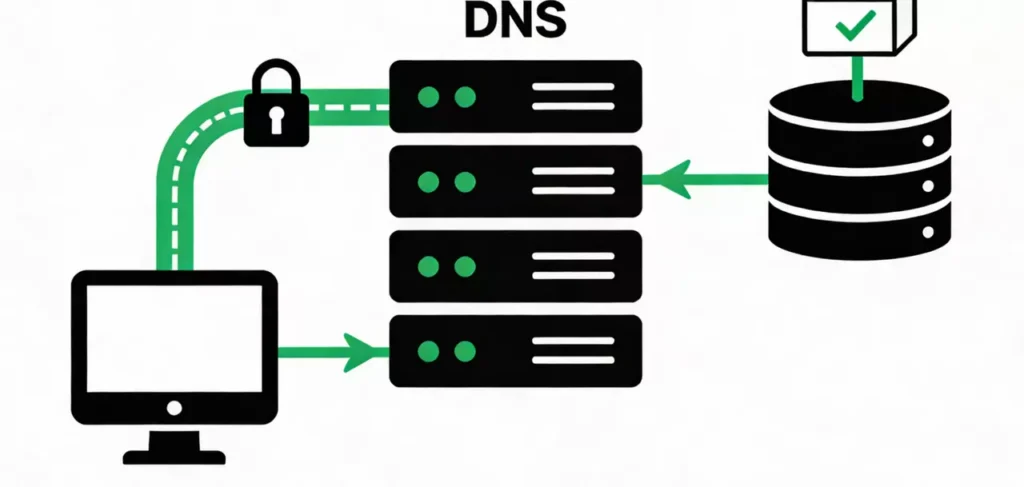

正确认知:代理网络不能自动避免DNS泄露,关键在于代理服务是否配置了“DNS解析同步”功能。若代理服务仅实现了数据传输通道的代理,未对DNS解析通道进行同步配置,设备仍可能使用默认的本地DNS进行解析,导致“数据走代理,DNS走本地”的泄露情况。只有支持DNS同步配置的代理网络服务,才能避免泄露。

解读:优质的代理网络服务会在建立代理连接时,自动将设备的DNS切换为专属DNS,确保解析路径与传输路径一致;而配置不完善的代理服务,很容易出现DNS泄露。因此,选择代理网络服务时,不能只关注IP质量,还要关注是否具备DNS同步防护功能。比如IPFLY等优质服务,会将DNS配置作为核心防护点,确保代理过程中无DNS泄露。

手动改了DNS,就一定不会有DNS泄露

正确认知:手动修改DNS能降低泄露风险,但不能保证“绝对不会泄露”。若设备中安装的第三方软件(如安全软件、网络管理软件)有“强制DNS”功能,会自动覆盖你手动设置的DNS;或在切换网络环境时,DNS配置被自动重置为默认值,仍可能出现DNS泄露。手动修改DNS是基础防护措施,但需要配合其他措施保障效果。

解读:手动修改DNS后,需要定期检查DNS配置是否被篡改,同时关闭第三方软件的强制DNS干扰功能。对于有更高防护需求的场景,还需要搭配代理网络服务的DNS同步功能,形成“双重防护”,确保解析路径可控。

使用公共DNS就绝对安全,不会有泄露风险

正确认知:公共DNS的安全性高于本地ISP的默认DNS,但并非“绝对安全”。公共DNS服务商仍可能记录用户的解析记录,若公共DNS服务商的安全防护不到位,解析记录还可能被攻击者窃取;此外,若设备存在DNS劫持问题,即使设置了公共DNS,解析请求仍可能被劫持到恶意DNS服务器,导致泄露。

解读:公共DNS是适合普通人的基础防护选择,能有效规避本地ISP的解析记录获取,但无法解决所有泄露风险。对于有高隐私需求的用户,还需要结合代理网络的DNS同步功能、加密传输等措施,进一步提升防护等级。

抓住“解析路径可控”

避开上述误解后,正确防护DNS泄露的核心逻辑是“让DNS解析路径完全可控”,具体可遵循以下原则:

1. 明确解析路径归属

清楚自己的DNS解析请求发送到了哪里,是本地ISP、公共DNS还是代理专属DNS,避免“未知归属”的解析路径。

2. 确保解析与需求匹配

日常上网场景,解析路径指向可靠的公共DNS;跨境访问场景,解析路径指向代理专属DNS;企业办公场景,解析路径指向企业私有DNS。

3. 定期验证防护效果

使用专业的DNS泄露测试工具,定期检查解析路径是否符合预期,若发现异常,及时排查配置问题(如DNS被篡改、代理配置失效等)。

4. 选择配套防护的网络服务

在需要使用代理网络等服务时,优先选择能提供DNS同步防护的产品,减少手动配置的繁琐和风险。比如IPFLY等服务,能自动实现解析路径与传输路径的同步,降低防护难度。

正确认知是DNS泄露防护的基础

关于DNS泄露的很多误解,本质上是对“DNS解析是独立路径”这一核心逻辑的忽视。DNS泄露的防护,不是“用了某一个工具就一劳永逸”,而是需要建立正确的认知,结合场景需求选择对应的防护措施,同时定期验证防护效果。

对于普通人来说,避开“代理一定安全”“改DNS就万事大吉”等误解,通过“手动配置公共DNS+必要时使用DNS同步的代理服务”,就能满足大部分场景的防护需求;对于企业和有高隐私需求的用户,则需要从解析路径管控、配置权限管理、日志审计等多维度入手,构建完善的防护体系。

IPFLY代理优势:

- 秒级连接,稳定不掉线

- 支持HTTP/HTTPS/SOCKS5全协议

- 高纯净度IP,支持跨境账号长期养号

- 全球190+国家节点,海量静态/动态住宅IP任选

- 全平台兼容,支持指纹浏览器、系统设置、自动化工具等